Synology 的卷加密 是一种基于软件的解决方案,旨在保护 Synology NAS 上存储的敏感数据。该功能可以有选择地按卷部署,确保在底层存储驱动器错位、丢失、被盗或报废时,存储的数据无法被读取。

为什么要使用卷加密?

加密卷的一些好处包括:

静态数据的全面保护

加密卷中的所有数据和元数据(包括文件、文件夹、共享文件夹、LUN 和已安装的软件包)都以加密格式存储。

增强针对物理威胁的安全性

如果您的存储驱动器落入坏人之手,加密卷可确保敏感或关键数据无法被访问。访问加密卷上的数据需要正确的加密密钥。

安全且集中的密钥管理

加密密钥保管库充当用于访问加密卷的加密密钥的安全存储库。为了尽可能保证它们的安全,这些密钥永远不会以明文形式显示,并且只能由托管加密卷的存储系统访问。

对所有驱动器类型的一致防御

无论使用何种类型的驱动器,在卷级别应用加密都可以提供一致的保护。这意味着您可以在驱动器上加密和存储卷数据,而无需投资额外的硬件,例如自加密驱动器 (SED)。

开始使用卷加密

要使用存储空间加密,您只需要一台支持此功能并运行 DSM 7.2 或更高版本的 Synology NAS。查看支持的型号列表 以获取更多信息。

卷加密的工作原理

您可以通过存储管理器应用程序轻松创建和管理加密卷 。

创建卷时启用加密

作为卷创建过程的一部分,可以方便地启用加密。一旦为卷激活加密,就无法将其关闭,以确保持续保护您的数据。

数据加密

卷在xts-plain64模式下使用高级加密标准 (AES) 数据加密算法进行加密 。该算法因其强大的加密功能而得到广泛认可,并被认为是保护静态数据的行业标准。

密钥生成

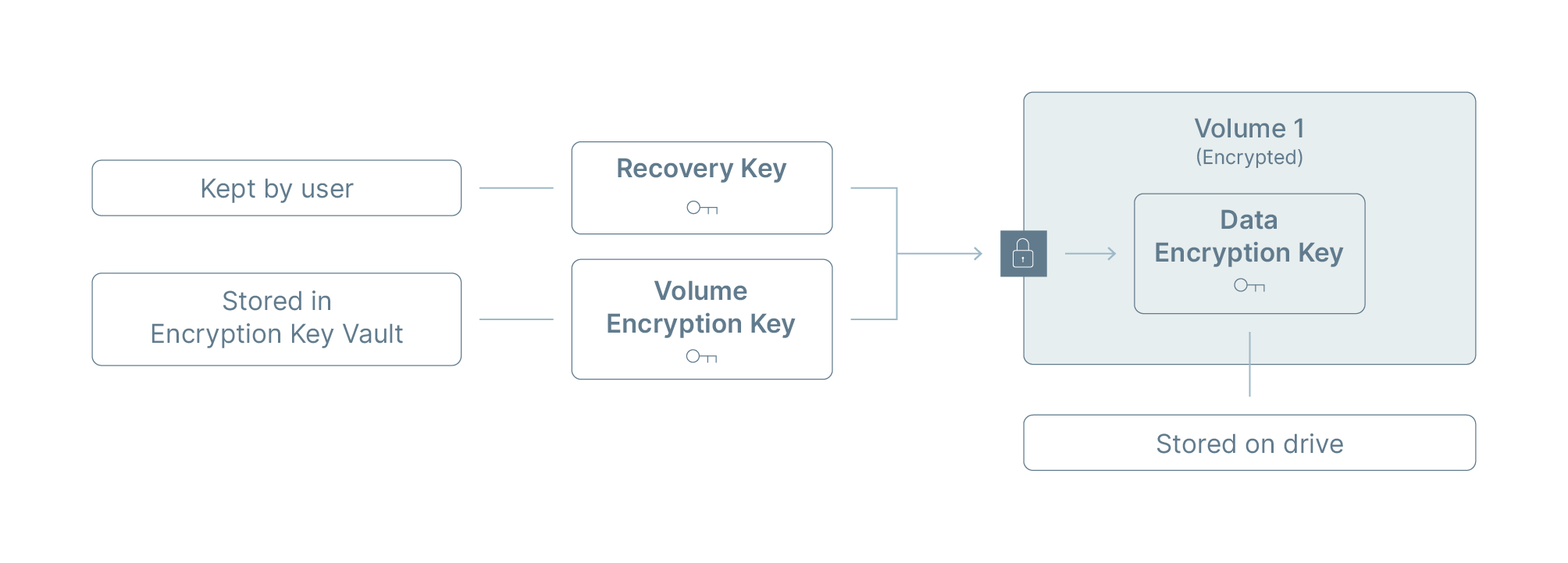

当为卷启用加密时,会为该卷生成一组唯一的加密密钥。每组按键包括:

- 用于加密卷上所有数据的数据加密密钥。该密钥以加密格式存储在包含该卷的驱动器上。

- 用于解锁卷上数据的卷加密密钥。该密钥确认数据加密密钥的解密并授予对其解密格式的卷数据的访问权限。

所有卷加密密钥都存储在加密密钥库中。加密密钥库既充当存储密钥的物理位置,又充当促进集中管理的工具。 - 用作卷加密密钥备份的恢复密钥。如果卷加密密钥或包含它的密钥保管库发生任何问题,此密钥是访问加密卷的最后手段。您有责任将每个加密卷的恢复密钥保存在安全位置。

图 1:为卷启用加密时生成的密钥

密钥存储和管理

加密密钥保管库通过代表您存储和管理卷加密密钥来简化它们的管理。除了充当这些密钥的物理存储库之外,密钥保管库还引入了集中管理功能,例如:

- 通过向存储系统提供密钥,在启动和重新启动时启用加密卷的自动解锁。

- 提供统一的界面,方便您和您的管理员跨多个卷维护加密密钥。这包括重置和替换卷加密密钥等操作,以实现高效的密钥生命周期管理。

您可以在两个可用存储位置之一配置密钥保管库:

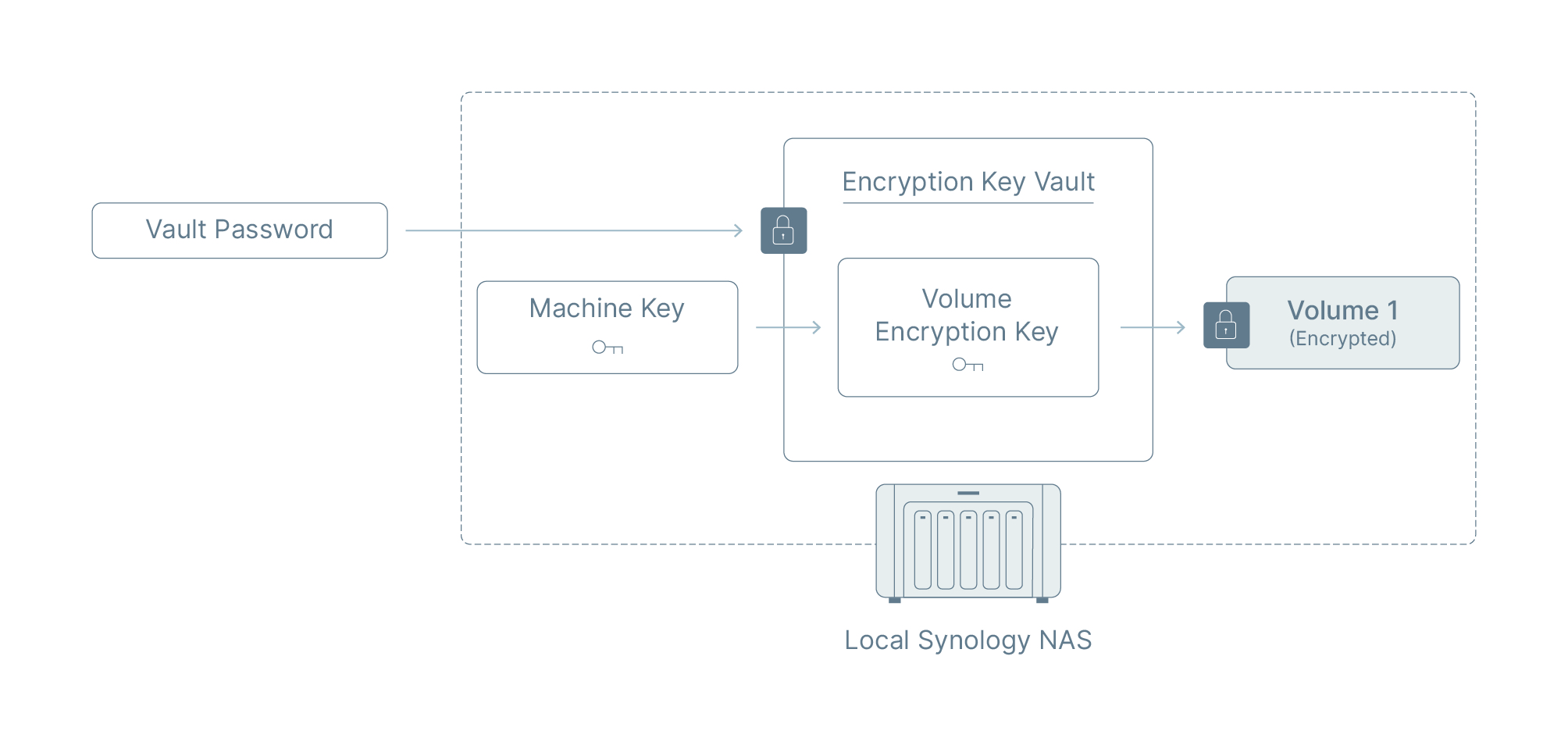

本地密钥库

默认选项是在存储加密卷的同一 Synology NAS 上设置加密密钥保管库。本地Key Vault 选项只需最少的配置工作,适合拥有单个 Synology NAS 的个人。

虽然设置过程很简单,但本地密钥保管库对存储的密钥保持严格的安全标准。如果驱动器被盗和滥用,它可以有效防止对加密卷的未经授权的访问。这种安全性是通过以下方法强制执行的:

使用机器密钥进行密钥包装:本地密钥保管库使用本地 NAS 本身的机器密钥对密钥进行加密。每个 Synology NAS 都有一个唯一的机器密钥,因此机器密钥加密的密钥只能由关联的 Synology NAS 解密和使用。因此,如果加密卷的存储驱动器被盗,加密内容在任何其他 NAS 上仍然无法访问。

保管库密码:本地密钥保管库要求您设置保管库密码,每次创建加密卷时都会提示您输入该密码。此外,当需要升级或更换 Synology NAS 时,此密码在确保加密卷无缝迁移到新设备方面发挥着至关重要的作用。为了保护您的数据免遭未经授权的访问,务必将对保管库密码的访问限制为受信任的个人。

图 2:将加密密钥保管库存储在本地 NAS 上

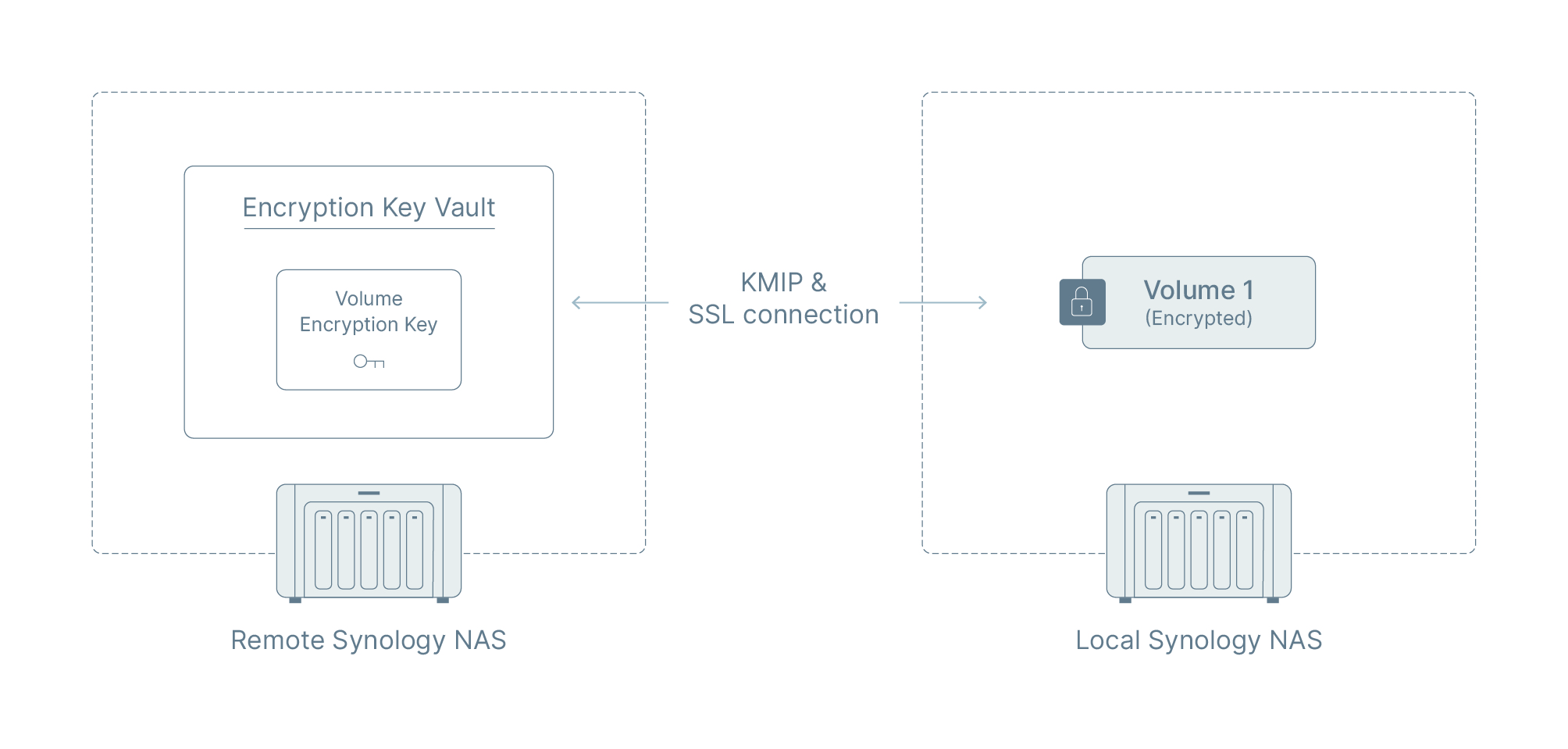

外部密钥保管库

另一个选项是在远程 Synology NAS 上独立于加密卷设置加密密钥保管库。设置外部密钥保管库 需要两台 Synology NAS 设备:一台充当“客户端”并存储加密卷,另一台充当负责密钥存储的“远程密钥服务器”。虽然可能需要一些额外的配置,但此方法可显着增强加密卷的安全性。

密钥管理互操作协议 (KMIP):两个 NAS 设备(客户端和远程密钥服务器)之间的通信使用 KMIP,它是由结构化信息标准促进组织 (OASIS) 管辖的标准化协议。 KMIP 使客户端能够从远程密钥服务器上的密钥保管库安全地存储和检索密钥,同时还允许远程密钥服务器向连接的客户端提供密钥。

安全 SSL 连接:为了增强安全性,KMIP 纳入了对 SSL 的支持,确保客户端和远程密钥服务器之间的安全连接。 SSL 对连接进行加密,以防止数据篡改并确保传输过程中的机密性、真实性和完整性。

外部密钥保管库的使用扩大了卷加密的保护范围。它不仅可以防止存储驱动器被盗或错放,还可以覆盖整个 NAS 系统的损失。当托管加密卷的 NAS 移出局域网或手动终止连接时,对外部密钥保管库的访问将被切断。

在以下情况下,外部密钥保管库是理想的选择:

- 您拥有两台或更多 Synology NAS。

- 您需要一个基于OASIS KMIP 标准的加密密钥管理系统。

- 您希望保持卷加密密钥和加密数据之间的分离。

图 3:通过 KMIP 将加密密钥库存储在远程 NAS 上

访问加密卷上的数据

启用卷加密不会影响易用性。您可以像平常一样存储和访问数据,同时确保存储的数据受到保护。

Synology 的卷加密依赖于两项核心技术:Linux 统一密钥设置 (LUKS) 和设备映射器 crypt (dm-crypt)。 LUKS定义了卷加密的整体框架,而dm-crypt则提供透明的加密功能。后者尤其重要,因为它确保加密/解密过程在后台无缝且自动地进行。

管理对加密卷的访问

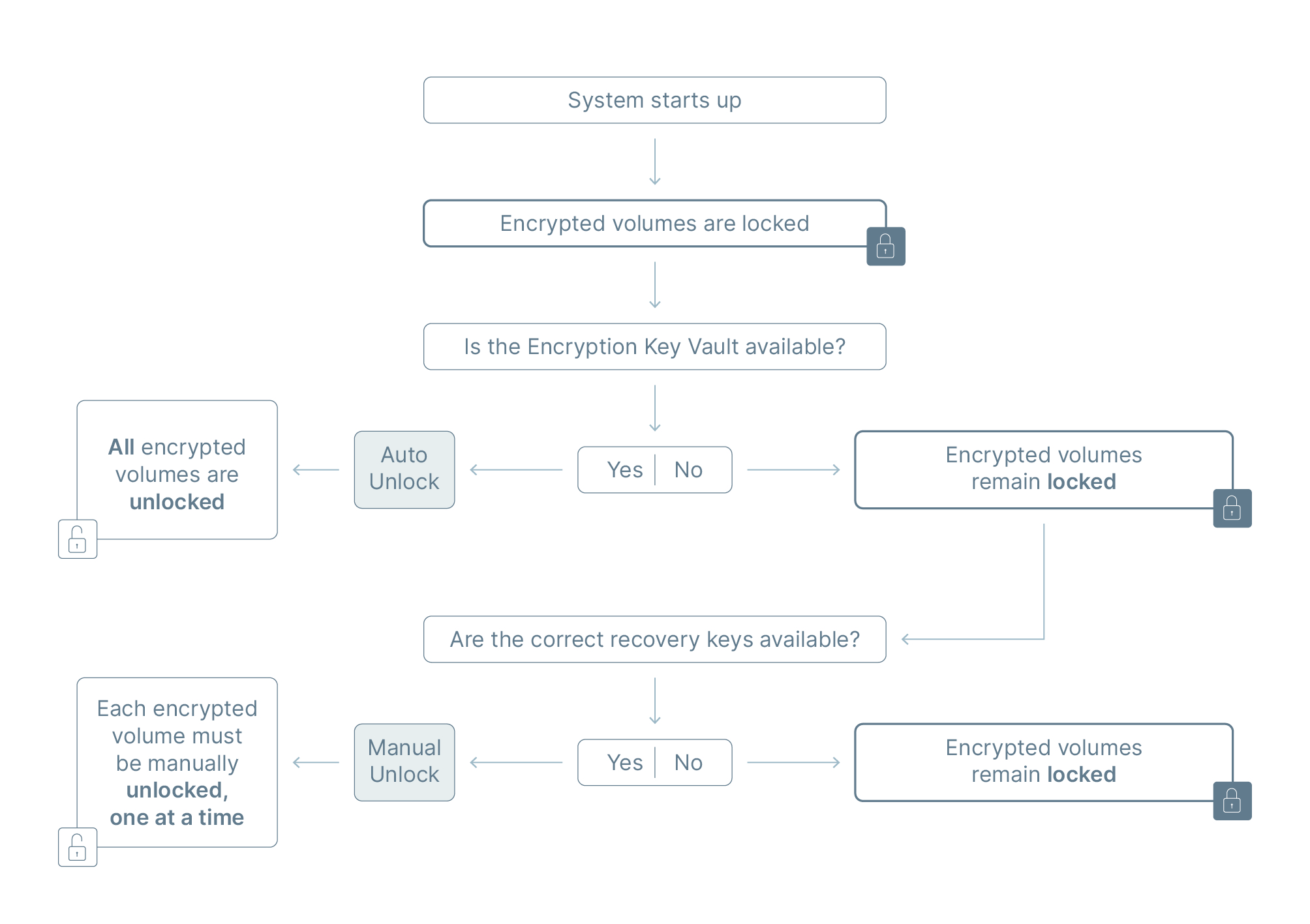

一旦为卷启用加密,它将始终处于两种状态之一:锁定且不可访问,或解锁且可访问。

解锁

只要加密密钥保管库和相应的卷加密密钥可用,所有加密卷都会在系统启动或重新启动时自动解锁。当加密卷处于解锁状态时,其所有部分都可以访问。

为了确保成功的数据访问和对相关服务的干扰最小化,必须让加密密钥库在启动和重新启动期间可供存储系统随时使用。

锁定

在系统启动期间,如果加密密钥保管库断开连接或因其他原因不可用,则无法进行自动解锁。因此,所有加密卷将保持锁定且无法访问的状态,从而导致与其关联的任何服务或程序包被暂停或拒绝访问。

重新获得对锁定卷的访问权限的唯一方法是使用其相应的恢复密钥。如果有多个锁定的加密卷,则必须 使用各自的恢复密钥手动解锁每个加密卷。

图4:加密卷的解锁过程

最佳实践

以下部分提供有关如何有效实施和管理 Synology 卷加密解决方案的建议。

了解保护范围

卷加密可保护静态数据免遭 存储驱动器的物理丢失或被盗。重要的是要认识到,虽然此功能为您的数据增加了额外的安全层,但它无法防范所有潜在威胁。例如,以下场景不属于卷加密的保护范围:

- 使用中或传输中的数据,包括临时存储在系统内存中的数据

- 无意或恶意的数据破坏

- 整个 NAS 系统丢失(仅在使用外部密钥保管库时受到保护)

了解这些场景可以帮助您就数据安全策略做出明智的决策,并确定如何实施额外的安全措施。

首先设置加密密钥库

在创建初始加密卷之前,我们强烈建议您提前启用并设置加密密钥保管库。这样做将有助于更加无缝的卷创建过程。

如果您尚未完成此初步设置,系统仍将指导您在卷创建过程中进行此操作。但是,使用卷创建向导时,密钥保管库唯一可用的存储位置是默认的“本地” 选项。因此,如果您想使用外部密钥保管库,则必须事先进行设置。